INTRODUCCIÓN A LAS TELECOMUNICACIONES

sábado, 31 de enero de 2015

viernes, 23 de enero de 2015

SEMANA 3. MAPA CONCEPTUAL.

REPASO DE CONCEPTOS

REPORTE DE PRÁCTICA 3: REDES LAN

MATERIAL:

- MINIMO 2 EQUIPOS (LAPTOPS)

- CABLE UTP CON CONECTOR RJ45 CRIMPEADO CON CONFIGURACIÓN A-B (CROSSOVER).

- 1 IMPRESORA

ACTIVIDAD A REALIZAR

- COMPARTIR UNA IMPRESORA

- COMPARTIR HW (DVD, HD, USB FLASH)

- COMPARTIR INTERNET. (BAN O CEL).

- ESCRITORIO REMOTO LOCAL.

- EXPOSICIÓN Y EXPLICACIÓN DE LA ACTIVIDAD Y PROCEDIMIENTOS.

Procedimientos para hacer nuestra RED LAN.

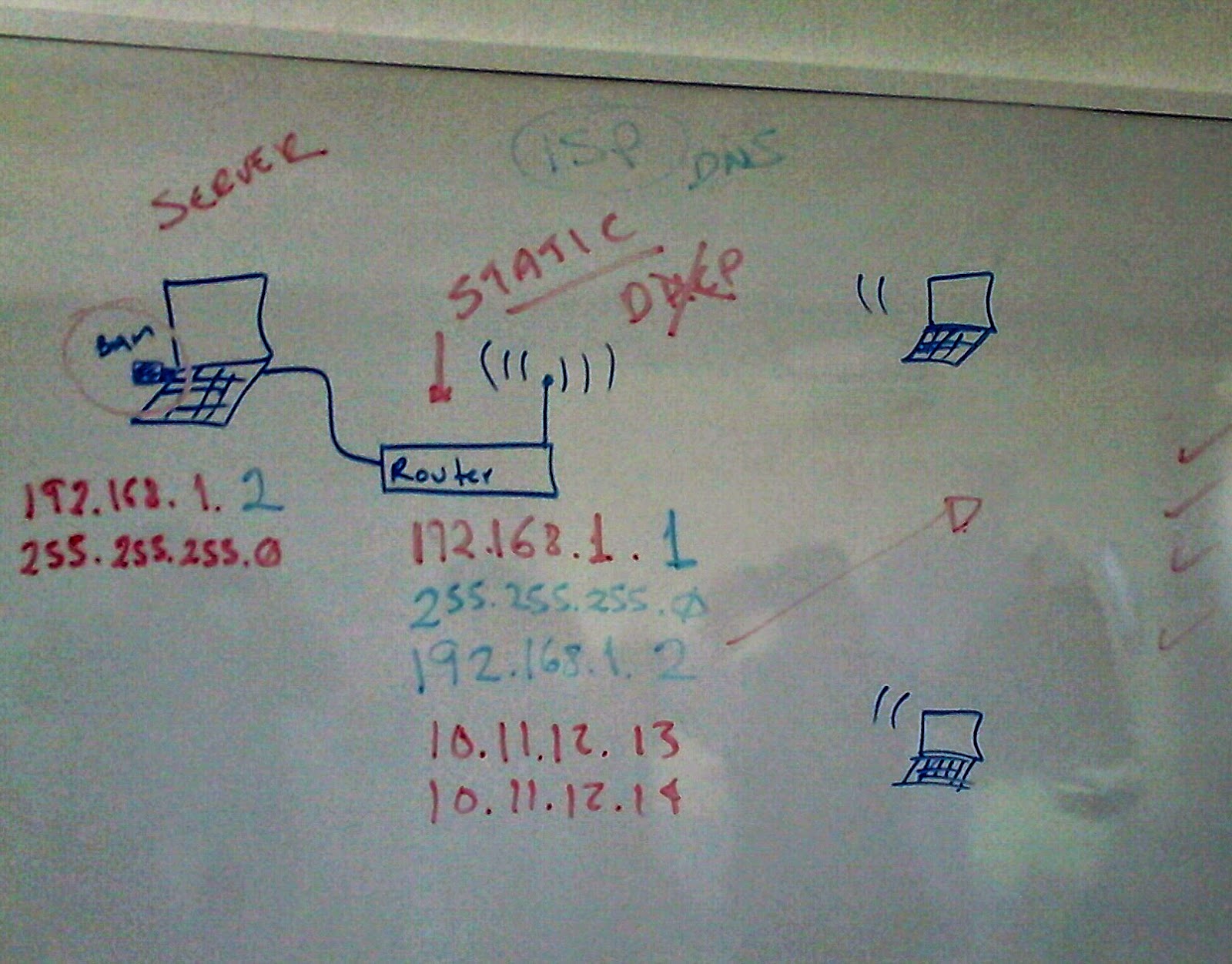

Teniendo los equipos a utilizar, dos laptops con sistema windows 8, realizamos la conexión entre estos equipos mediante un cable UTP con configuración T568A-T568B (crossover).

Posteriormente asignamos las direcciones IP en ambos equipos.

para ellos nos fuimos a > Panel de control\Redes e Internet\Centro de redes y recursos compartidos:

Aquí seleccionamos "conexión de área local" para asignarle la IP.Seleccionamos Protocolo de Internet versión 4(TCP/IPv4).

Haciendo esto en ambas computadoras asignamos estas direcciones IP respectivamente:

COMPUTADORA 1. SERVIDOR

Dirección

IP

192.168.137.1

Mascara

de subred

255.225.255.0

Puerto

de enlace predeterminado

192.168.127.1

Servidor DNS preferido: 192.168.137.1

COMPUTADORA 2.

Dirección

IP

192.168.137.2

Mascara

de subred

255.225.255.0

Puerto

de enlace predeterminado

192.168.127.1

Servidor DNS preferido: 192.168.137.1

Teniendo ya listo estos pasos procedemos a compartir recursos.

Lo primero fue compartir la impresora instalada en la computadora 1 (servidor), mediante la cual enviamos una impresión de prueba.

Luego compartimos el Disco Duro, la unidad DVD y USB FLASH.

La Internet fue posible compartirlo del celular de un compañero, conectándolo al servidor, y despues compartirlo a la computadora 2.

Por último fue compartir pantalla mediante el escritorio remoto local, pero en esta parte tuvimos unos detalles por causa de que ambos equipos usaban windows 8 con diferentes versiones, esto impidió hacer esa tarea.

Al final el profesor nos explicó detalladamente como hacer estos tipos de REDES.

De esta manera concluimos la práctica.

________________________________________________________________________

CÁMARAS IP

Una cámara IP es un dispositivo que envía imágenes directamente a la red, ya sea intranet o internet, sin necesidad de estar conectada a un ordenador. Lo que se necesita para conectar la

cámara a la red es un cable CAT-5 y

alimentación local o, si se utiliza alimentación por Ethernet (PoE), sólo el cable CAT-5.

Una cámara IP (o una cámara de red) es un dispositivo que contiene:

- Una cámara de vídeo de gran calidad, que capta las imágenes

- Un chip de compresión que prepara las imágenes para ser transmitidas por Internet, y

- Un ordenador que se conecta por sí mismo a Internet

Las funciones y características de las cámaras IP son:

- Envío de correos electrónicos con imágenes.

- Activación mediante movimiento de la imagen.

- Activación mediante movimiento de sólo una parte de la imagen.

- Creación una máscara en la imagen, para ocultar parte de ella o colocar un logo. O simplemente por adornar.

- Activación a través de otros sensores.

- Control remoto para mover la cámara y apuntar a una zona.

- Programación de una secuencia de movimientos en la propia cámara.

- Posibilidad de guardar y emitir los momentos anteriores a un evento.

- Utilización de diferente cantidad de fotogramas según la importancia de la secuencia. Para conservar ancho de banda.

- Actualización de las funciones por software.

Las cámaras IP permiten ver en tiempo real qué está pasando en un lugar, aunque esté a miles de kilómetros de distancia. Son cámaras de vídeo de gran calidad que tienen incluido un ordenador a través del que se conectan directamente a Internet.

TIPOS DE CÁMARAS IP

Cuando se van a instalar estas cámaras, se le explica al cliente los diferentes tipos y modelos, para que así se le instale la mejor, según sea su caso para usuario, hogar, oficina, etc...

CÁMARAS HD

Al igual que en el caso de los monitores y camcorders, también existen versiones HD en el mundo de las cámaras IP. Su costo es prohibitivo para la mayoría de los mortales, pero su uso es muy específico (eventos multitudinarios, museos, bancos o seguridad militar).

CÁMARAS MÓVILES

También conocidas como cámaras con mando a distancia, son los modelos que permiten inspeccionar áreas más allá del campo visual propio de la cámara, mediante movimientos horizontales, verticales, zoom y/o giros. Buenos ejemplos de este tipo decámaras domo son las Pan-Tilt (P/T) o Pan-Tilt-Zoom (P/T/Z), que permiten al usuario controlar todos los movimientos en forma remota para no perder ningún ángulo.

CÁMARAS POE

Existen cámaras especiales al igual que otros dispositivos, como routers o repetidores Wi-Fi, compatibles con la tecnología PoE (Power over Ethernet) o IEEE 802.3AF. En este caso, los datos y la energía viajan por el mismo cable UTP, lo cual simplifica su instalación. Vale aclarar que esto es posible gracias a que los cables UTP tienen cuatro pares en su interior: uno para envío de datos (Tx), otro para recepción de datos (Rx), y otros dos muy poco usados, incluidos originalmente para telefonía y videoconferencia. Uno de estos dos pares es usado para transportar la energía hasta la cámara, mediante un adaptador que se coloca cerca del switch o router. Este adaptador cuenta con una entrada de energía (donde se enchufa un pequeño transformador, también similar a un cargador de teléfono celular), una entrada Ethernet (que se conecta al switch o router) y una única salida Ethernet, que se dirige hacia la cámara como único cable, para portar información y electricidad.

CÁMARAS PARA EXTERIOR

Al igual que cualquier otro dispositivo concebido para ser usado a la intemperie, como antenas Wi-Fi, las netcams para exterior suelen ser más robustas, construidas en metal en vez de plástico, y con algún tipo de protección para evitar que la lluvia, el viento y la exposición directa al sol las afecte de manera negativa. Además, suelen colocarse en pequeñas jaulas enrejadas para evitar robos y vandalismo.

CÁMARAS FIJAS

Cuentan con todas ventajas anteriores mencionadas excepto una: se instalan en el techo o las paredes, y no es posible mover o girar la cámara de forma remota.

SERVIDOR PROXY

La palabra inglesa proxy significa procurador en español.

Un servidor proxy dentro de una red viene siendo un programa (servidor), que sirve de intermediario para el envío de recursos que realiza un cliente a otro servidor.

TIPOS

Hay dos tipos de proxys:

- Proxy local: En este caso el que quiere implementar la política es el mismo que hace la petición. Por eso se le llama local. Suelen estar en la misma máquina que el cliente que hace las peticiones.

- Proxy externo: El que quiere implementar la política del proxy es una entidad externa. Por eso se le llama externo. Se suelen usar para implementar cacheos, bloquear contenidos, control del tráfico, compartir IP, etc.

Ventajas

- Control: sólo el intermediario hace el trabajo real, por tanto se pueden limitar y restringir los derechos de los usuarios, y dar permisos sólo al proxy.

- Ahorro. Sólo uno de los usuarios (el proxy) ha de estar preparado para hacer el trabajo real. Con estar preparado queremos decir que es el único que necesita los recursos necesarios para hacer esa funcionalidad.

- Velocidad. Si varios clientes van a pedir el mismo recurso, el proxy puede hacer caché: guardar la respuesta de una petición para darla directamente cuando otro usuario la pida. Así no tiene que volver a contactar con el destino, y acaba más rápido.

- Filtrado. El proxy puede negarse a responder algunas peticiones si detecta que están prohibidas.

- Modificación. Como intermediario que es, un proxy puede falsificar información, o modificarla siguiendo un algoritmo.

Desventajas

- Anonimato.

- Abuso.

- Carga. Un proxy ha de hacer el trabajo de muchos usuarios.

- Intromisión. Es un paso más entre origen y destino, y algunos usuarios pueden no querer pasar por el proxy. Y menos si hace de cachey guarda copias de los datos.

- Incoherencia. Si hace de caché, es posible que se equivoque y dé una respuesta antigua cuando hay una más reciente en el recurso de destino.

- Irregularidad. El hecho de que el proxy represente a más de un usuario da problemas en muchos escenarios, en concreto los que presuponen una comunicación directa entre 1 emisor y 1 receptor (como TCP/IP).

VPN

El acrónimo VPN corresponde a Virtual Private Network (Red Privada Virtual en inglés).

Es una tecnología de red que permite la extensión de la red LAN a una red Pública, como Internet. El ejemplo mas claro es conectar dos o más sucursales de una empresa utilizando como vínculo Internet. Mediante esta conexión podemos tener acceso a los equipos (computadoras), utilizando el escritorio remoto.

Tipos de VPN

Básicamente existen

tres arquitecturas de conexión VPN:

VPN de acceso remoto

Es quizás el modelo

más usado actualmente, y consiste en usuarios o proveedores que se conectan con

la empresa desde sitios remotos (oficinas comerciales, domicilios,hoteles,

aviones preparados, etcétera) utilizando Internet como vínculo de acceso.

VPN punto a punto

Este esquema se

utiliza para conectar oficinas remotas con la sede central de la organización.

El servidor VPN, que posee un vínculo permanente a Internet, acepta las

conexiones vía Internet provenientes de los sitios y establece el túnel VPN.

Los servidores de las sucursales se conectan a Internet utilizando los

servicios de su proveedor local de Internet, típicamente mediante conexiones de

banda ancha.

Tunneling

La técnica de

tunneling consiste en encapsular un protocolo de red sobre otro (protocolo de

red encapsulador) creando un túnel dentro de una red de computadoras. El

establecimiento de dicho túnel se implementa incluyendo una PDU (unidades de

datos de protocolo) determinada dentro de otra PDU con el objetivo de

transmitirla desde un extremo al otro del túnel sin que sea necesaria una

interpretación intermedia de la PDU encapsulada. De esta manera se encaminan

los paquetes de datos sobre nodos intermedios que son incapaces de ver en claro

el contenido de dichos paquetes. El túnel queda definido por los puntos

extremos y el protocolo de comunicación empleado, que entre otros, podría ser

SSH.

VPN over LAN

Este esquema es el

menos difundido pero uno de los más poderosos para utilizar dentro de la

empresa. Es una variante del tipo "acceso remoto" pero, en vez de

utilizar Internet como medio de conexión, emplea la misma red de área local

(LAN) de la empresa. Sirve para aislar zonas y servicios de la red interna.

Esta capacidad lo hace muy conveniente para mejorar las prestaciones de

seguridad de las redes inalámbricas (WiFi).

SERVIDOR FTP

Por sus siglas en inglés File Transfer Protocol (Protocolo de Transferencia de Archivos, es un protocolo de red para la transferencia de archivos entre sistemas conectados a una red TCP, basado en la arquitectura cliente-servidor.

Un servidor FTP es un programa especial que se ejecuta en un equipo servidor normalmente conectado a Internet, su función es permitir el intercambio de datos entre diferentes servidores/ordenadores.

FTP admite dos modos

de conexión del cliente. Estos modos se denominan activo (o Estándar, o PORT,

debido a que el cliente envía comandos tipo PORT al servidor por el canal de

control al establecer la conexión) y pasivo (o PASV, porque en este caso envía

comandos tipo PASV). Tanto en el modo Activo como en el modo Pasivo, el cliente

establece una conexión con el servidor mediante el puerto 21, que establece el

canal de control.

Ancho de banda

Para señales analógicas, el

ancho de banda es la longitud, medida en Hz, del rango de frecuencias en el que

se concentra la mayor parte de la potencia de la señal. Puede ser calculado a

partir de una señal temporal mediante el análisis de Fourier. También son

llamadas frecuencias efectivas las pertenecientes a este rango.

Banda ancha

Esto viene siendo: La banda ancha es la velocidad del internet y el ancho de banda, es el ancho de cualquier banda.

Filtrado de MAC

El filtrado MAC toma su

nombre de la dirección MAC, siglas en inglés de Media Access Control, de las

tarjetas de red de los distintos dispositivos que están preparados para

conectarse a una red, como puede ser un ordenador, una tablet o un smartphone.

Cada dispositivo tiene una dirección MAC única que identifica a su tarjeta de

red –si hablamos de un equipo con varias tarjetas de red tendrá varias

dirección MAC–.

Sería algo similar a nuestro carnet de identidad.

ACCESO REMOTO A EQUIPOS

Un

acceso remoto es poder acceder desde una computadora a un recurso ubicado

físicamente en otra computadora que se encuentra geográficamente en otro lugar, a través de

una red local o externa (como Internet).

En

el acceso remoto se ven implicados protocolos (En informática, un protocolo es

un conjunto de reglas usadas por computadoras para comunicarse unas con otras a

través de una red por medio de intercambio de mensajes), y programas en ambas

computadoras que permitan recibir/enviar los datos necesarios. Además deben

contar con un fuerte sistema de seguridad (tanto la red, como los protocolos y

los programas).

Remotamente

se puede acceder prácticamente a cualquier recurso que ofrece una o más computadoras.

Se pueden acceder a archivos, dispositivos periféricos (como impresoras),

configuraciones, etc. Por ejemplo, se puede acceder a un servidor de forma

remota para configurarlo, controlar el estado de sus servicios, transferir

archivos, etc.

Existen

múltiples programas que permiten controlar una computadora remotamente, y

colocaré como ejemplo como acceder a la base de datos de la Universidad de

Antioquia, primero que todo debes pertenecer a la Universidad ya sea como

estudiante, profesor u otra cargo, La V.P.N. (Red Privada Virtual) es una

cuenta de Acceso Remoto que le permite a

los usuarios consultar las Bases

de Datos Bibliográficas del Sistema de Bibliotecas, incluso por fuera de los

campus universitarios del Alma Máter.

__________________________________________________________

INTRODUCCIÓN A LAS TELECOMUNICACIONES.

CLASE 2.-

1.- MEDIOS DE TRANSMISIÓN

Los medios de transmisión, es una forma en la que dos o más dispositivos pueden conectarse para compartir ciertos datos o recursos. Se clasifican en dos grandes grupos, dependiendo de la forma de conducir la señal:

> Medios de transmisión guiados o alámbricos y

> Medios de transmisión no guiados o inalámbricos.

Los medios de transmisión guiados se le caracteriza por usar cables que se encargan de conducir o guiar las señales desde un punto a otro. Dentro de los medios de transmisión guiados tenemos que los más utilizados son: cable de par trenzado, cable coaxial y fibra óptica.

Los medios de transmisión no guiados se le caracteriza por utilizar antenas, mediante la cual envían y reciben la información. Para este tipo de transmisiones no guiadas la configuración puede ser direccional u omnidireccional. Estas transmisiones se clasifican en tres tipos: Radiofrencuencias, microondas , infrarroja y láser.

2.- NORMAS 568-A Y 568B

Estas normas son para que los cables (cableado estructurado) funcionen en cualquier red, siguiendo el estándar T568-A y T568-B. Podemos diferenciar estas configuraciones por el orden de los colores de los pares a seguir para el conector RJ45. La configuración que más se usa es la T568-B.

En esta ilustración podemos ver el orden de cada norma.

3.- CONCENTRADORES

Un concentrador es un dispositivo que centraliza el cableado de una red para después poder ampliarla.

El hub (concentrador) es el más básico, se utiliza en redes pequeñas, por ejemplo en un cibercafe,

Tenemos también el Swith, que nos permite crear una red más grande que con el hub, la diferencia aquí es que este dispositivo envía los datos a cada máquina de destino, y el hub envía todos los datos a todas las máquinas que responden.

4.- TOPOLOGÍAS DE RED Y PROTOCOLOS DE RED.

TOPOLOGÍAS DE RED

La topología es la forma en que se diseña la red para que se conecten las computadoras. Esto sería la forma física en la que vamos hacer nuestra red.

Existen ocho tipos de topologías de red:

-Punto a punto (P2P).

Esta topología es la mas simple, un ejemplo claro puede ser la conexión de dos computadoras mediante un cable con configuración crossover.

-En Bus

En esta topología todos los dispositivos utilizan un mismo canal para comunicarse entre sí.

-En Estrella

Es una red en la que las computadoras se conectan directamente a un punto central y tienen que pasar por este punto para que se conecten entre sí. Esta es la más utilizada en las redes de área local cuando utilizamos un router, un switch o hub.

-En Anillo

Esta topología cada estación tiene una conexión de entrada y salida, o sea, un transmisor y un receptor, así cuando reciben y envían la señal a la siguiente estación.

-En Malla

En esta topología de red, cada nodo está conectado a todos los nodos, la diferencia con las otras (la de árbol y estrella), es que no requiere de un servidor o un nodo central.

-En Árbol

Es una topología similar a las ramas de un árbol, es como si fuesen varias redes en estrella, pero siguiendo una jerarquía,

-Topología híbrida o mixta.

Esta topología las redes pueden abarcar diversas topologías para conectarse, puede utilizarse por ejemplo la topología en árbol, estrella-estrella, bus-estrella, etc.

PROTOCOLOS DE RED

Un protocolo de red es un conjunto de reglas, normas y estándares, que permiten que dos o más dispositivos se comuniquen entre ellos, para que puedan transmitir información. En la topología vimos de que forma hacer la red físicamente, y en los protocolos vemos que es la manera lógica de cómo se van a comunicar los dispositivos o entidades para que puedan enviarse paquetes. Es como el idioma que tiene que hablar ambos dispositivos para que puedan comunicarse.

El protocolo mas común es el TCP/IP , así para que una computadora pueda conectarse a internet debe tener instalado este protocolo.

5.- CABLEADO ESTRUCTURADO.

Esto la instalación de cables de par trenzado, y el mas conocido es el UTP, que van en el interior de un edificio, para implantar una red de area local (LAN). Esto se hace cuando ya tenemos contenplado que tipo de topología usar. Aquí podemos tender desde cable UTP, STP, Coaxiales o fibra óptica.

Suscribirse a:

Entradas (Atom)